Strix:开源的AI黑客

Strix是一个开源的AI代理,用于安全测试,可以发现并确认您的应用程序中的真实漏洞,帮助您更快地发布安全的代码。

每个开发人员都经历过这样的时刻。你部署了一个更新,一切运行正常,然后脑海里那个小声音问:“但它是安全的吗?”

你已经运行了单元测试,你的linter很开心,代码审查也是绿色的。尽管如此,你知道代码中可能隐藏着一些问题。

也许是一个被遗忘的输入检查。也许是一个暴露过多的路由。

传统的渗透测试需要数周时间。静态分析器会抛出数百个误报。大多数安全工具都很慢、嘈杂且难以使用。

Strix改变了这一点。它是一个开源的AI黑客,表现得像一个真正的攻击者。

它运行你的代码,探测你的端点,并通过实际利用来确认漏洞。最棒的是,它是为开发者设计的。

1、开发者面临的问题

现代开发速度很快。框架在变化,依赖项在增长,发布周期在缩短。

但虽然每周都在推送新功能,安全测试往往仍然缓慢且与编码过程脱节。

你可能会使用一个扫描器说:“检测到可能的IDOR漏洞。”这个“可能”意味着要花几个小时去检查、重现,有时甚至发现这个问题其实不存在。

开发人员不需要猜测。他们需要证明。Strix提供了这种证明。

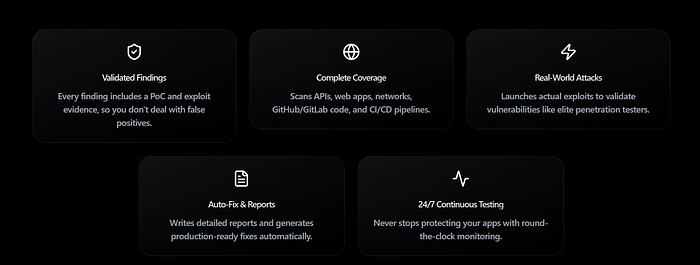

2、Strix的方法

Strix不是扫描器。

它是一组自主的AI代理,行为就像黑客一样。它们探索、测试、利用和确认。

每个代理专注于不同的安全层。它们一起形成一个完整的系统,可以扫描代码、攻击端点并验证利用。

当Strix发现某事时,它不会给你一个模糊的报告。它会向你展示发生了什么,发生在何处,以及如何修复。

这就像在你的开发流程中有一个不知疲倦的安全团队,随时准备测试每一个推送和拉取请求。

3、如何安装Strix

确保你已运行Docker,Python 3.12或更高版本,并准备好LLM提供者密钥。

使用pipx安装Strix CLI:

pipx install strix-agent

通过导出模型和API密钥来配置你的AI提供者。例如,使用OpenAI:

export STRIX_LLM="openai/gpt-5"

export LLM_API_KEY="your-api-key"

4、使用Strix

运行Strix很简单。你只需指向你的应用,其余的事情它会处理。

strix --target ./app

当你启动它时,Strix会在Docker中创建一个沙箱。所有内容都在隔离环境中运行,以防止任何危险的东西逃逸。

在沙箱内,多个AI代理开始协作工作。它们扫描你的路由,发送HTTP请求,注入有效负载,并解释响应。

如果发现某个漏洞看起来真实,Strix会进一步采取行动。它会创建一个可工作的利用程序,在安全的环境中运行它,并确认该攻击是否真的有效。

输出将保存在本地文件夹中,包含详细的日志、概念验证和推荐的修复方法。

这种方法意味着你永远不会浪费时间追踪误报。每个结果都是真实的、经过测试的和可复现的。

5、示例:不安全的直接对象引用(IDOR)

想象一个通过ID返回用户发票的API。

GET /invoices/123

Authorization: Bearer <token>

该端点根据数字ID查找发票并返回记录,而无需验证请求者拥有它。

当你运行 Strix 时,侦察代理会映射该路由,认证代理会检查令牌行为。代理会自动尝试访问相邻的 ID 并重复使用其他测试账户的令牌。

Strix 发送类似 GET /invoices/124 的请求,使用用户 A 的令牌并观察响应。如果 API 返回属于用户 B 的发票,Strix 确认存在 IDOR。

报告包括成功的确切请求、受影响的资源 ID 和建议的修复方法,例如强制服务器端所有权检查并将 ID 映射到用户范围,而不是接受原始数字标识符。

6、示例:不安全反序列化远程代码执行(RCE)

考虑一个微服务,它接受序列化的作业有效载荷以进行后台处理。

@app.post("/jobs")

def create_job(payload: bytes):

job = pickle.loads(payload)

job.run()

return {"status": "queued"}

如果服务盲目地反序列化并执行来自不可信输入的对象,攻击者可以发送一个构造好的对象,在服务器上运行代码。

Strix 在安全的 Docker 沙箱中运行该服务,代理构建一个无害的测试有效载荷。当反序列化时,它会在该沙箱中触发一个动作。

如果服务执行了该对象,Strix 记录结果并保存序列化的概念验证和其产生的输出。报告显示了有效载荷和输出,让您亲眼看到问题所在。

解决这个问题的最佳方法是避免使用不安全的方法加载不可信数据。使用安全的数据格式如 JSON,并在使用前检查输入。如果您必须加载序列化数据,请确保它以非常有限的权限运行,即使发生坏事,也无法对系统造成伤害。

7、Strix 的思考方式

在幕后,Strix 使用一种称为协调图的技术。它是一个 AI 代理网络,共享数据和任务。

一个代理可能映射端点,另一个生成有效载荷,第三个则记录成功的利用。

这种协作使 Strix 高效且适应性强。代理可以在您应用程序的不同区域之间分配大型任务,共享发现并随着进程提高准确性。

它感觉不像一个单一的工具,而更像一个小团队的专门黑客,了解您的应用程序结构。

Strix 被设计成自然融入开发者的日常工作流程。它通过简单的命令行界面运行。

报告存储在您可以使用任何编辑器打开的普通文件中。没有复杂的仪表板需要学习或沉重的代理需要安装。

您可以扫描本地项目目录、GitHub 仓库或实时网页应用。您甚至可以给 Strix 特定的指令。例如,您可以说,“专注于身份验证和权限提升”,AI 将优先考虑这些领域。

结果出现在 agent_runs 文件夹下。每个报告包括清晰的描述、确认的利用和分步修复建议。您可以直接将这些结果推送到您的问题跟踪器或 CI 管道中。

您可以在本地免费运行 Strix。所有处理都在您的 Docker 环境中进行。没有代码或敏感数据离开您的机器。

如果您不想处理设置,可以使用 usestrix.com 上的托管版本。云平台运行相同的引擎,但提供更高的性能、管理存储和适用于大型团队的集成。

8、企业平台

对于管理许多应用程序的组织,Strix 提供企业版。它将开源版本扩展为团队的完整安全平台。

企业选项增加了可视化所有项目中漏洞的仪表板。它支持大规模并行扫描、CI/CD集成以及与Jira和Slack等第三方连接。公司甚至可以使用自定义微调的AI模型,这些模型是基于自己的安全数据训练的。

这使得安全工程师和开发人员能够实时协作。开发人员可以从他们的管道中触发扫描,而安全团队可以从单一界面上监控进度、分配任务并审查趋势。这使Strix成为整个软件生命周期中的持续安全层。

9、为什么Strix很重要

开发人员希望编写安全的代码,但安全一直是一个专业领域。Strix弥合了这一差距。它将真实的黑客技术带入您的日常工作中,并为您提供证明而非理论。

与其等待几周后进行渗透测试,您可以在几分钟内知道最新的代码是否引入了漏洞。您获得清晰、经过验证的结果和实用的修复方法。这节省了时间,减少了压力,并增强了您代码库的信心。

10、AI安全的未来

Strix代表了一种新型的安全自动化。它不是静态扫描器或聊天机器人。它是一个智能系统,可以计划、行动和学习。

随着AI模型的改进,像Strix这样的工具将进化成更强大的数字测试者,能够理解复杂系统并相应地调整攻击。

这就是安全测试的发展方向。开发人员将不再依赖于缓慢的手动审计或外部报告。他们将拥有自动化的AI团队持续测试他们的代码,就像自动化测试和linter今天所做的那样。

11、结束语

Strix 将 AI 变成您的个人道德黑客。它扫描您的应用程序,找到真正的漏洞,通过安全利用确认它们,并告诉您如何修复它们。它可以在本地、CI 或云中运行,并可扩展为企业团队所需的深入可见性。

对于开发人员来说,Strix意味着更快的反馈、更强大的代码和生产中的更少意外。它将安全纳入与开发、测试和部署相同的循环中。

原文链接:Strix: The Open-Source AI Agent for Security Testing

汇智网翻译整理,转载请标明出处